从合规性到系统性防护,船舶网络安全规范及认证流程解析

海上网络袭击常伴随勒索威胁,而船舶作为价值上亿的高价值资产一旦受控失守,可能带来巨大的经济与安全风险,使网络安全问题在航运业中愈发不容忽视。

继续上一篇:从应急到预防,船舶网络安全管理的领导力转型

国际船级社协会(IACS)发布的 UR E26(整船网络安全)和 UR E27(设备网络安全)是船舶行业首个强制性网络安全标准。其核心目标是建立船舶网络韧性(Cyber Resilience),确保关键系统(如推进、导航、轮机)在遭受网络攻击时具备有效防护能力,并在事件发生后能够实现快速恢复与持续运行。此规范覆盖:国际航行客船、GT 500 及以上的国际货船、及500吨以上的海上钻井平台和移动装置。本文将解析 E26 与 E27 的核心要求,并延伸探讨更高等级的网络安全防护措施,为未来船舶网络安全的发展趋势提供前瞻性思考。

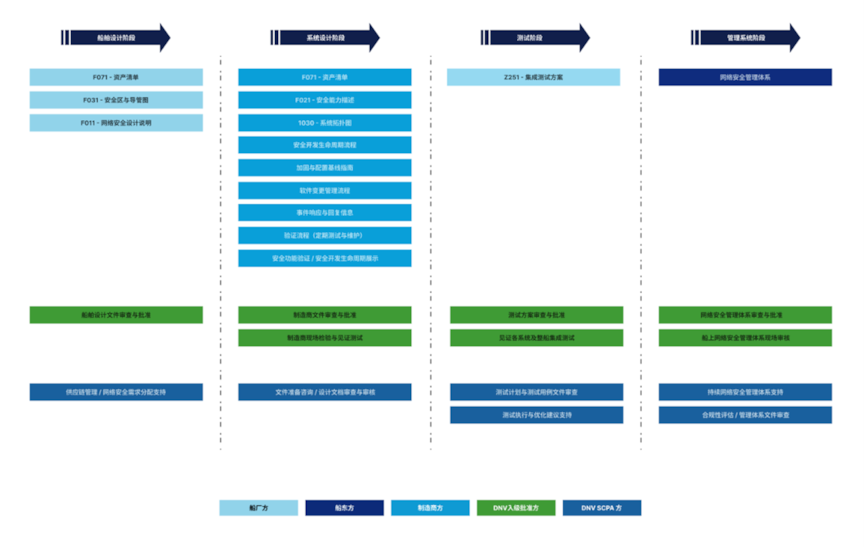

船舶网络安全合规流程与责任分工

DNV 全程监督船舶网络安全实施的各关键阶段,涵盖设计(船舶/系统)、实船测试及管理体系验证环节,包含各系统及整船的测试,确保网络安全功能在实船条件下能够有效运行,并行使最终审查与批准权。船厂及设备制造商需在过程中配合提交所需对技术文档与图纸,例如资产清单(F071)、安全区域与导管图(F031)、以及网络安全设计说明(F011)等。

DNV供应链与产品认证(简称:DNV SCPA)团队提供全周期技术合规咨询和测试服务,协助开展安全性评估与验证方案,为各阶段网络安全工作的落地提供技术把关。通过将任务责任划分为船厂、船东、制造商、DNV 入级审核与 DNV SCPA 技术支持五类角色,网络安全从设计源头到交付运行形成了全链条闭环,为实现 E26/E27 合规奠定了系统化基础。

E26 与 E27 网络安全核心能力要求

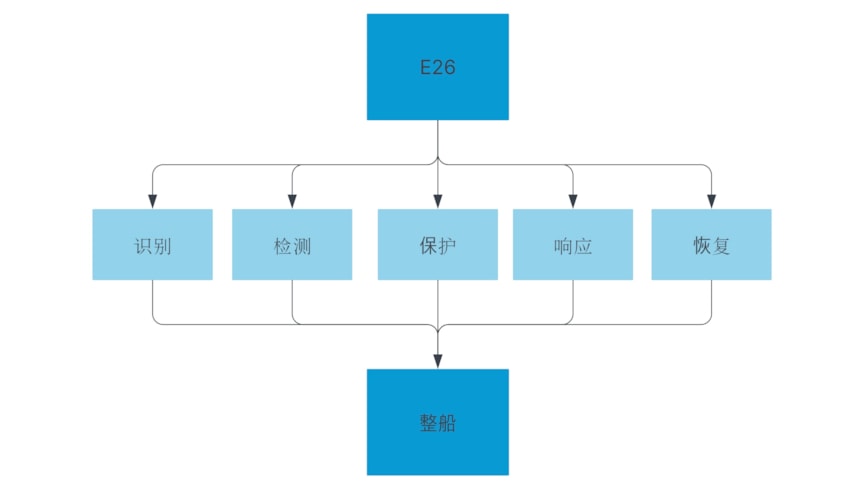

E26 聚焦整船网络安全,围绕“识别、保护、检测、响应、恢复”五大能力,覆盖船舶从设计建造到交付与全生命周期运行。

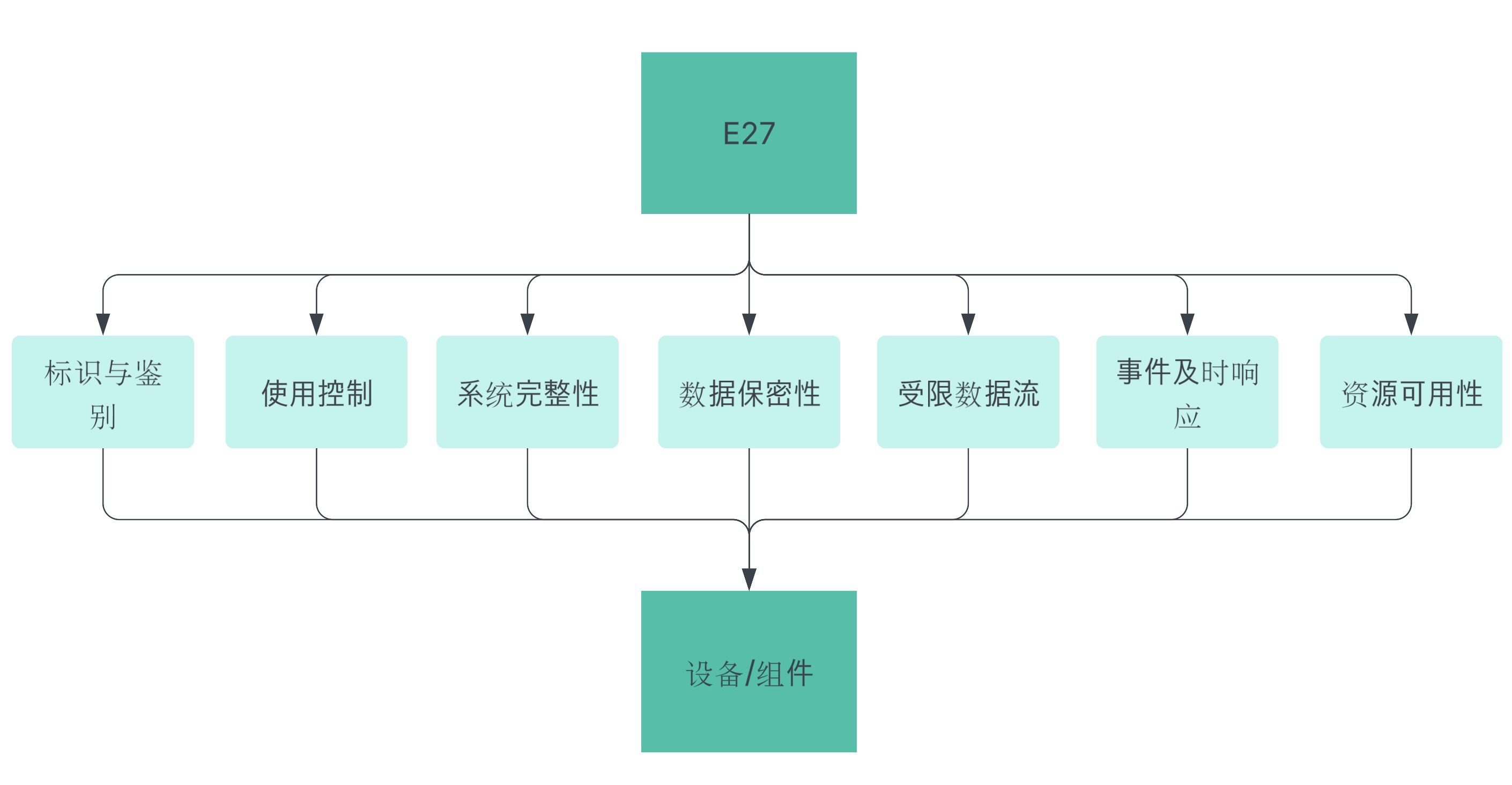

E27 则针对设备级网络安全,标识与鉴别、使用控制、系统完整性、数据保密性、受限数据流、事件及时响应、资源可用性7个维度提出具体要求。

设备制造商的网络安全产品若取得型式认可证书,船级社可在后续整船审查中简化相关网络安全能力的验证流程。

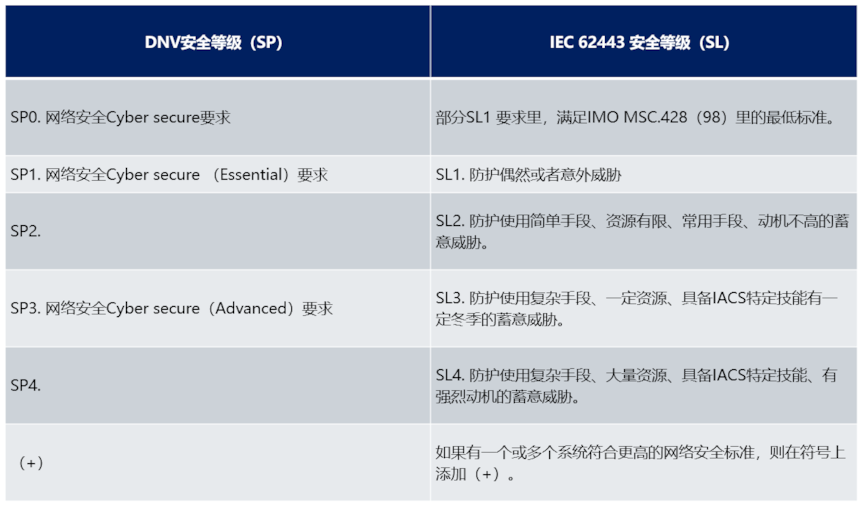

DNV网络安全级别从SP0-SP4 的演进路径

UR E26/27 所对应的网络安全等级为 SL1,对应 DNV 的 Cyber Secure (Essential)(SP1 级)符号。该等级主要用于防范非蓄意、偶发性的网络安全事件,属于网络防护的基础层级。在此之上,尚有更高的三个等级(SL2–SL4),分别对应更强的安全能力与防御机制。尽管 SL1 处于网络安全体系的初级阶段,但 E26/27 的强制实施标志着船舶行业迈出了标准化防护的关键一步。其规范的设立不仅填补了整船与设备在网络防护上的制度空白,也为未来逐步过渡到更高级别的网络安全奠定了重要基础,具有深远的战略意义。

早期合规,后期减负

- DNV 技术要求显示,约48%的SP1级网络安全能力可直接延续至SP4,意味着早期投入具备前瞻性的基础防护,将显著降低未来升级成本与改造难度。(参考来源:DNV-RU-SHIP-Pt.6 Ch.5 Sec.21)

- E26 强制的 OT/IT 安全分区为部署 SP2 级入侵检测系统提供可行基础,而未分区船舶若后续升级至SL2,重构布线成本将高出约 300%。(参考来源:IACS UR-E26-Rev.1-Nov-2023-CR,IMO MSC.1/Circ.1636《船舶网络安全工程实践指南》→ 附件2 表2-1(改造风险评估矩阵))

- 船级社将 E26/E27 合规作为最低准入标准,未来更高等级(如SL3)要求将在此基础上叠加推进;DNV 2022年审计报告(CYB-2022-004)亦指出,78%的网络安全缺陷源于未按E26要求实施有效的网络架构分区。

E26/E27 不是终点,而是船舶网络免疫系统的‘基因编码’阶段 - 今日夯实的分区架构、认证设备、管理流程,将成为应对未来未知威胁的进化基石。当行业驶向的无人化航运时,唯基础坚实者方有资格扬帆。

2025/7/25 05:43:00